Der Prozess zum Sichern der wertvollen Daten eines Unternehmens ist oft sehr vielschichtig. Zunächst legen Teams Zugriffskontrolllisten (ACLs) für unsere Daten fest, die sicherstellen, dass nur die Personen Zugriff haben, die ihn benötigen. Aber Umstände können sich ändern. Mitarbeiter wechseln zum Unternehmen oder verlassen es, übernehmen andere Aufgaben innerhalb des Unternehmens, und es kommt zu Konfigurationsveränderungen. Dabei vergisst oder versäumt man es oft, diese ACLs zu aktualisieren, sodass der Zugriff auf diese sensiblen Informationen Benutzern und Gruppen möglich ist, die sie eigentlich nicht benötigen.

Viele Ransomware-Angriffe sind auf ein kompromittiertes Benutzerkonto zurückzuführen. Daher müssen Unternehmen unbedingt sicherstellen, dass sie wissen, wo sich ihre sensiblen Daten befinden, um welche Art von sensiblen Informationen es sich handelt und über wie viele dieser Daten das Unternehmen verfügt. Im Jahr 2022 stellte Rubrik fest, dass ein typisches Unternehmen über 562.301 Dateien mit sensiblen Daten und 24.881.378 sensible Datensätze in diesen Dateien verfügte.

Ein weiterer wichtiger Teil des Puzzles: Unternehmen müssen genau wissen, wer Zugriff auf diese Daten hat und wie sich dieser Zugriff im Laufe der Zeit verändert hat. Nur dann kann das Unternehmen proaktiv Maßnahmen ergreifen, um dafür zu sorgen, dass seine Daten sicher sind.

Vorstellung der Benutzerzugriffsanalyse

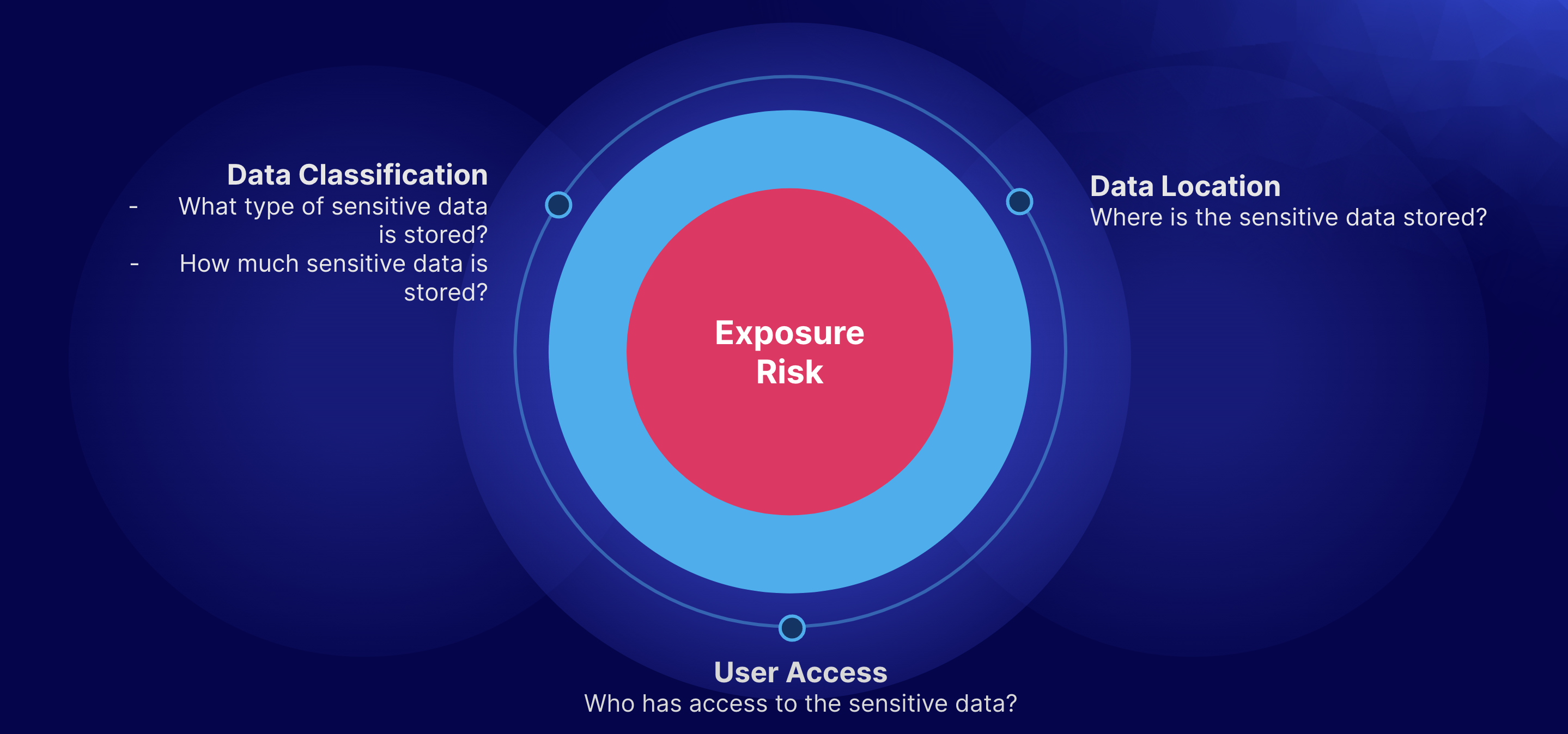

Rubriks Sensitive Data Monitoring and Management bietet seit Langem Einblicke in die Klassifizierung sensibler Informationen und zeigt auf, welche Art von Daten vorliegen und wo sich diese in einzelnen Umgebungen befinden. Wir freuen uns, diese zusätzliche Erkenntnisebene in Rubrik Security Cloud vorstellen zu können, damit unsere Kunden ganz genau wissen, wer Zugriff auf diese sensiblen Informationen hat. So bekommen sie einen ganzheitlichen Blick auf sensible Daten und ihr jeweiliges Gefährdungsrisiko.

Die Benutzerzugriffsanalyse vervollständigt den dreifachen Ansatz bei der Gefährdungskontrolle, indem sie an die Überwachung und Verwaltung sensibler Daten anknüpft und genau aufzeigt, wer Zugriff auf Ihre sensiblen Daten hat, seien es einzelne Benutzer oder Gruppen. Dadurch können Unternehmen wichtige proaktive Maßnahmen ergreifen, um sicherzustellen, dass geeignete ACLs vorhanden sind, die nur denjenigen Zugriff auf Daten gewähren, die diesen auch haben sollen, und so die Auswirkungen minimieren, wenn versucht wird, einen Angriff unter Ausnutzung eines kompromittierten Benutzerkontos mit unnötig umfassendem Zugriff auszuführen.

Die Benutzerzugriffsanalyse stützt sich im Wesentlichen auf die Risikoberechnung. Da Unternehmen die Möglichkeit haben, Risikostufen für ihre Analysatoren festzulegen, können Kunden Rubriks vorgefertigte Analysatoren für sensible Daten besser mit ihren Geschäftszielen abstimmen. So ist beispielsweise ein Analysator, der PCI-Daten scannt, sicherlich wichtig und kann für hohe Risiken genutzt werden, während ein Analysator, der IP-Adressen scannt, zwar auch wichtig ist, aber eher für geringere Risiken zuständig ist. Während des Scannens auf sensible Informationen nimmt Rubrik diese festgelegten Risikostufen und stellt eine Risikoanalyse durch drei verschiedene Linsen bereit: Dateirisiko, Objektrisiko und Benutzerrisiko. Sehen wir uns die einzelnen Risiken an.

Dateirisiko – Das Dateirisiko ergibt sich aus der Risikostufe des entsprechenden Analysators für die Dateien selbst. Wenn eine Datei Treffer von einem Hochrisiko-Analysator enthält, wird sie als Datei mit hohem Risiko eingestuft. Entsprechend wird bei mittlerem und geringem Risiko verfahren.

Objektrisiko – Aus dem Dateirisiko ergibt sich das allgemeine Objektrisiko. Wenn ein Objekt oder ein Workload Dateien enthält, die als Hochrisiko-Dateien eingestuft wurden, gilt für das Objekt selbst ein hohes Risiko. Auch hier gilt dasselbe für ein mittleres oder geringes Risiko.

Benutzerrisiko – Das Benutzerrisiko wird durch das Analysieren der Dateitypen, auf die Benutzer Zugriff haben, und des damit verbundenen Risikos berechnet. Wenn ein Benutzer Zugriff auf Dateien mit hohem Risiko hat, wird er als Hochrisiko-Benutzer eingestuft. Dasselbe gilt für ein mittleres und ein geringes Risiko.

Die Benutzerzugriffsanalyse zeigt nicht nur auf, wer Zugriff auf Ihre sensiblen Daten hat, und gibt Risikoanalysen und Gefährdungsstufe an die Benutzerschnittstelle weiter, sondern sie gibt auch Auskunft darüber, wie sich dieser Zugriff im Laufe der Zeit verändert hat. Nehmen wir die Abbildung oben als Beispiel. Hier können wir sehen, dass unser Benutzer Jeff als Hochrisiko-Benutzer eingestuft wurde, und wir können auch genau erkennen, wann sich Jeffs Risikostatus geändert hat. Zusätzlich werden wertvolle Informationen angezeigt, die darauf hinweisen sollen, was bei dieser Hochstufung des Risikos sonst noch passiert ist. In diesem konkreten Fall wurde Jeff zur AD-Gruppe „Payroll Dump“ hinzugefügt, die wiederum Zugriff auf Hochrisikodateien hatte, wodurch sich Jeffs Gesamtrisiko erhöhte. Wenn diese Hochstufung nicht erwünscht ist, können wir proaktiv handeln und Jeff aus der Gruppe entfernen, um sicherzustellen, dass sein Zugriff nicht übermäßig weit gefasst ist.

Die Benutzerzugriffsaktivität ermöglicht ein proaktives Datenrisikomanagement, indem sie transparent macht, wer auf sensible Daten zugreift, das Risiko berechnet und Änderungen an den Daten und das damit verbundene Risiko im Laufe der Zeit verfolgt. Mithilfe von Analysen identifiziert und bewertet die Benutzerzugriffsaktivität die Benutzer und Gruppen, die Zugriff auf sensible Daten haben, damit Administratoren geeignete Maßnahmen zum Schutz ihrer sensiblen Daten ergreifen können. Und der gesamte Prozess zum Scannen auf sensible Daten und zum Bestimmen des Benutzerzugriffs erfolgt auf Ihren Backup-Daten, im Grunde also dem Katalog Ihrer gesamten Umgebung. Ohne schwerfällige Agenten, ohne Auswirkungen auf die Produktion. Sie würden Ihre Wertsachen nicht unbeaufsichtigt auf Ihrer Veranda liegen lassen. Warum also sollten Sie Ihre Daten unbeaufsichtigt lassen?

So erlangen Sie die Kontrolle zurück

Um mehr über diesen spannenden Fortschritt im Bereich der Zero Trust Data Security und darüber zu erfahren, wie Sie erkennen können, wer Zugriff auf Ihre sensiblen Informationen hat, besuchen Sie uns auf Forward, der jährlichen Benutzerkonferenz von Rubrik, um zu erfahren, was es mit dieser Ankündigung auf sich hat. Melden Sie sich hier bei Forward an.

SAFE-HARBOR-ERKLÄRUNG: Alle nicht freigegebenen Dienste oder Funktionen, auf die in diesem Dokument Bezug genommen wird, sind derzeit nicht verfügbar und werden möglicherweise nicht rechtzeitig oder überhaupt nicht zur Verfügung gestellt. Dies liegt in unserem alleinigen Ermessen. Genannte Services oder Funktionen stellen keine Lieferversprechen, Zusagen oder Verpflichtungen von Rubrik, Inc. dar und können nicht in einen Vertrag aufgenommen werden. Kunden sollten ihre Kaufentscheidungen basierend auf derzeit allgemein verfügbaren Services und Funktionen treffen.