La protection des données stratégiques d’une organisation se déroule parfois de manière assez fluide. Des équipes commencent par définir des listes de contrôle d’accès (ACL), en autorisant l’accès aux données uniquement aux personnes qui en ont besoin. Mais les choses changent. Certaines personnes quittent l’entreprise, d’autres arrivent, d’autres encore sont affectées à d’autres postes en interne, sans parler des dérives de configuration. Avec tout cela, on finit par oublier de mettre à jour ces ACL et, dès lors, ces informations sensibles deviennent tout à coup largement accessibles à des utilisateurs et des groupes qui, en toute honnêteté, n’en ont pas besoin.

La plupart des attaques de ransomware sont directement liées à la violation d’un compte d’utilisateur. Il est donc important de savoir où se trouvent ces données sensibles, quelle en est la nature et quelle quantité quitte les murs de l’organisations. Selon une étude menée par Rubrik en 2022, une organisation type possède 562 301 fichiers contenant des données sensibles et 24 881 378 enregistrements sensibles renfermés dans ces fichiers.

Autre point important : les organisations doivent comprendre exactement qui a accès à ces données et comment cet accès a évolué au fil du temps. C’est à cette seule condition que l’entreprise pourra adopter des mesures proactives afin de garantir la sécurité de ses données.

Présentation de l’analyse des accès utilisateur

La fonction de protection des données sensibles de Rubrik fournit depuis longtemps des informations sur la classification des informations sensibles, en mettant en évidence le type de données d’un environnement et leur emplacement. C’est avec une immense joie que nous annonçons l’introduction de cette couche de visibilité supplémentaire dans Rubrik Security Cloud, afin d’aider nos clients à mieux comprendre qui a accès à ces informations sensibles, tout en leur apportant une vue globale de leurs données sensibles et de leur risque d’exposition.

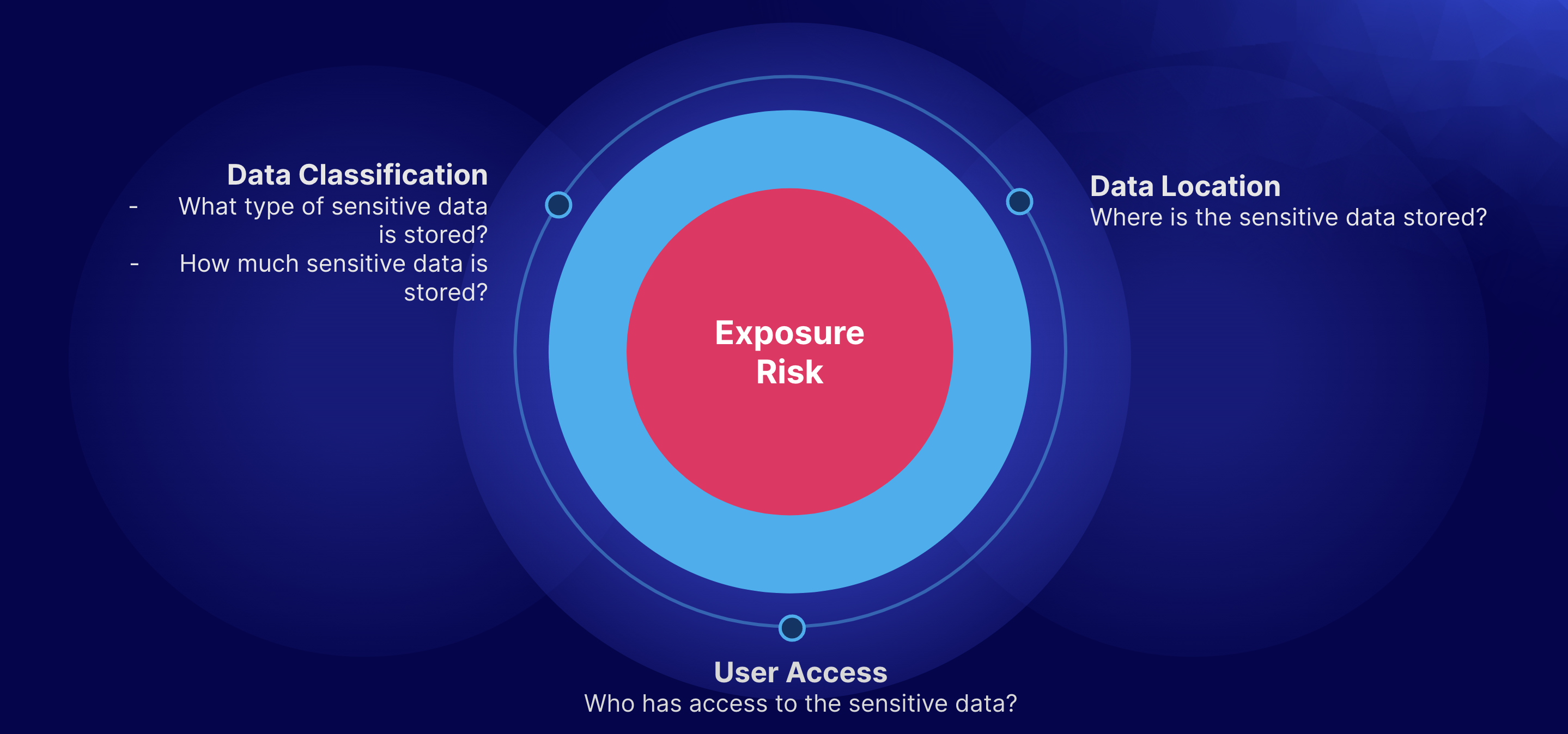

L’analyse des accès utilisateur viendra compléter la triade du risque d’exposition en s’intégrant à la fonction de protection des données sensibles et en indiquant exactement qui a accès à vos données sensibles, qu’il s’agisse d’utilisateurs individuels ou de groupes. Les organisations pourront ainsi prendre de solides mesures en amont pour mettre en place les ACL adéquates, en autorisant l’accès aux données aux seules personnes qui ont en légitimement besoin, de manière à réduire l’impact d’une cyberattaque due à la violation d’un compte utilisateur disposant d’un niveau d’accès excessif.

L’analyse des accès utilisateur repose essentiellement sur le calcul du risque. En permettant aux organisations de définir des niveaux de risque sur leurs propres outils d’analyse, les clients sont en mesure de mieux aligner les analyseurs de données sensibles préintégrés de Rubrik sur leurs objectifs métier. Par exemple, un analyseur qui vérifie les données PCI est un outil important qui peut être défini sur un niveau de risque élevé, contrairement à un analyseur d’adresses IP qui, même s’il est important, peut se voir attribuer un plus faible niveau de risque. Au cours de l’analyse des informations sensibles, Rubrik s’appuie sur ces niveaux de risque pour produire une analyse sous différentes perspectives : risque de niveau fichier, risque de niveau objet et risque de niveau utilisateur. Passons en revue chacun de ces niveaux de risque.

Risque de niveau fichier : ce type de risque est déterminé par le niveau de risque de l’analyseur qui signale une correspondance avec les fichiers eux-mêmes. Si un fichier contient des correspondances avec un analyseur à haut risque, il est considéré comme un fichier à haut risque, et le même principe s’applique pour les risques moyens et faibles.

Risque de niveau objet : le risque de niveau fichier est ensuite retranscrit en risque de niveau objet global ; si un objet ou une charge applicative contient des fichiers qui ont été étiquetés comme étant à haut risque, l’objet lui-même est considéré comme étant à haut risque, et il en va de même pour les risques moyens et faibles.

Risque de niveau utilisateur : ce type de risque est calculé en analysant les types de fichiers auxquels les utilisateurs peuvent accéder, avec le risque associé. Si un utilisateur a accès à des fichiers à haut risque, il est considéré comme un utilisateur à haut risque, et ainsi de suite.

En plus d’indiquer qui a accès à vos informations sensibles et de retranscrire l’analyse du risque et l’exposition sur l’interface utilisateur, l’analyse des accès utilisateur retrace également l’évolution des accès au fil du temps. Prenons l’exemple de cette capture d’écran : on peut voir que notre utilisateur Jeff a été considéré comme un utilisateur à haut risque, mais l’interface nous dit aussi à quel moment son profil de risque a changé. On peut y voir également d’importantes informations qui donnent des indices sur ce qui permettrait d’expliquer cette augmentation du niveau de risque. Dans ce cas précis, Jeff a été ajouté au groupe AD « Payroll Dump » qui a accès à des fichiers à haut risque, d’où l’augmentation du niveau global du risque de Jeff. S’il s’agissait d’une action involontaire, il est possible de prendre des mesures proactives pour supprimer Jeff du groupe, afin d’éviter de lui accorder un niveau d’accès excessif.

L’activité des accès utilisateur permet de gérer de manière proactive les risques liés aux données, en offrant une visibilité sur l’accès aux données sensibles, en calculant le risque et en assurant un suivi des modifications apportées aux données et de l’évolution du risque associé au fil du temps. La solution utilise l’analytique pour identifier et classer les utilisateurs et les groupes qui ont accès aux données sensibles, afin de permettre aux administrateurs de prendre des mesures appropriées pour protéger leurs données sensibles. L’ensemble du processus qui consiste à analyser les données sensibles et à évaluer l’accès accordé aux utilisateurs (autrement dit, le catalogage de l’intégralité de votre environnement) intervient au niveau de vos données de sauvegarde, sans agent qui puise dans vos ressources et sans le moindre impact sur votre environnement de production. Il ne vous viendrait pas à l’idée de laisser vos biens les plus précieux sur le seuil de votre porte, à la vue de tous. Alors, pourquoi laisser vos données sans surveillance ?

Reprenez le contrôle dès maintenant

Pour en savoir plus sur cette extraordinaire avancée dans le monde de la sécurité des données Zero Trust et pour savoir comment identifier les personnes qui ont accès à vos informations sensibles, retrouvez-nous à notre conférence annuelle Forward, où nous vous révélerons tous les détails de ce prochain lancement. Inscrivez-vous à Forward.

DÉCLARATION RELATIVE À LA SPHÈRE DE SÉCURITÉ : Les services ou fonctionnalités mentionnés dans ce document n’ont pas encore été publiés et ne sont donc pas disponibles actuellement. Leur disponibilité générale peut être retardée ou annulée, à notre entière discrétion. Lesdits services ou fonctionnalités n’impliquent aucune promesse ou obligation ni aucun engagement de la part de Rubrik, Inc. et ne peuvent être reflétés dans aucun contrat. Les clients sont invités à prendre leurs décisions d’achat compte tenu des services et fonctionnalités actuellement disponibles au grand public.