THREAT HUNTING

Threat Hunting (traque des menaces)

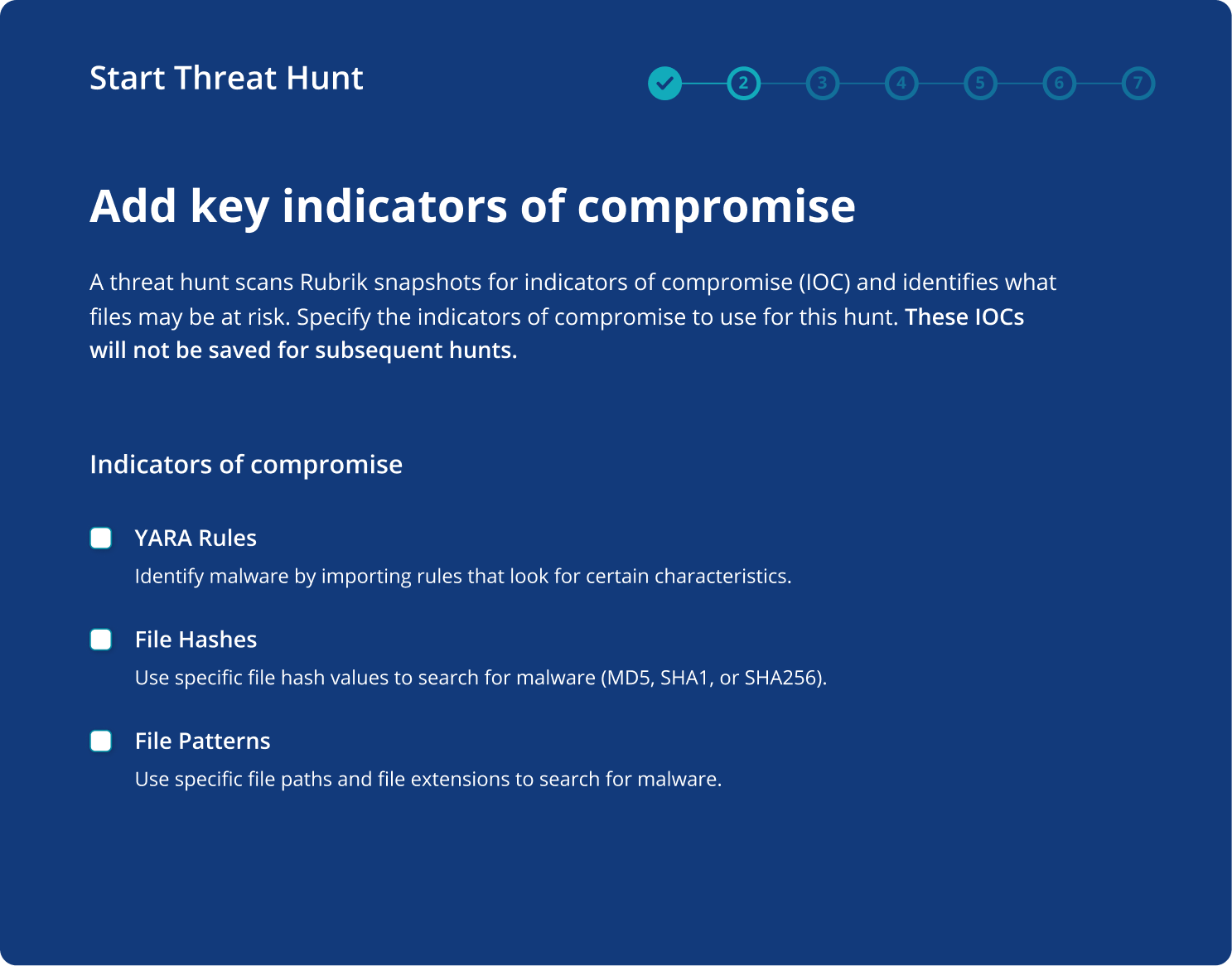

Évitez toute réinfection en analysant l’historique de données à la recherche d’indicateurs de violation pour identifier le point d’entrée, l’étendue et l’heure de l’infection.

Identifier les menaces

Identifier quels ont été les premiers systèmes affectés et à quel moment ils ont été touchés peut se révéler difficile. La fonction de chasse aux menaces de Rubrik analyse les snapshots de sauvegarde et fournit des informations qui évitent que la restauration ne s’accompagne d’une réinfection par le logiciel malveillant.

Détecter les menaces

Identifier les points de reprise

Éviter toute réinfection par un malware

Exploitez les informations disponibles pour restaurer rapidement vos données, en évitant de réintroduire un malware.

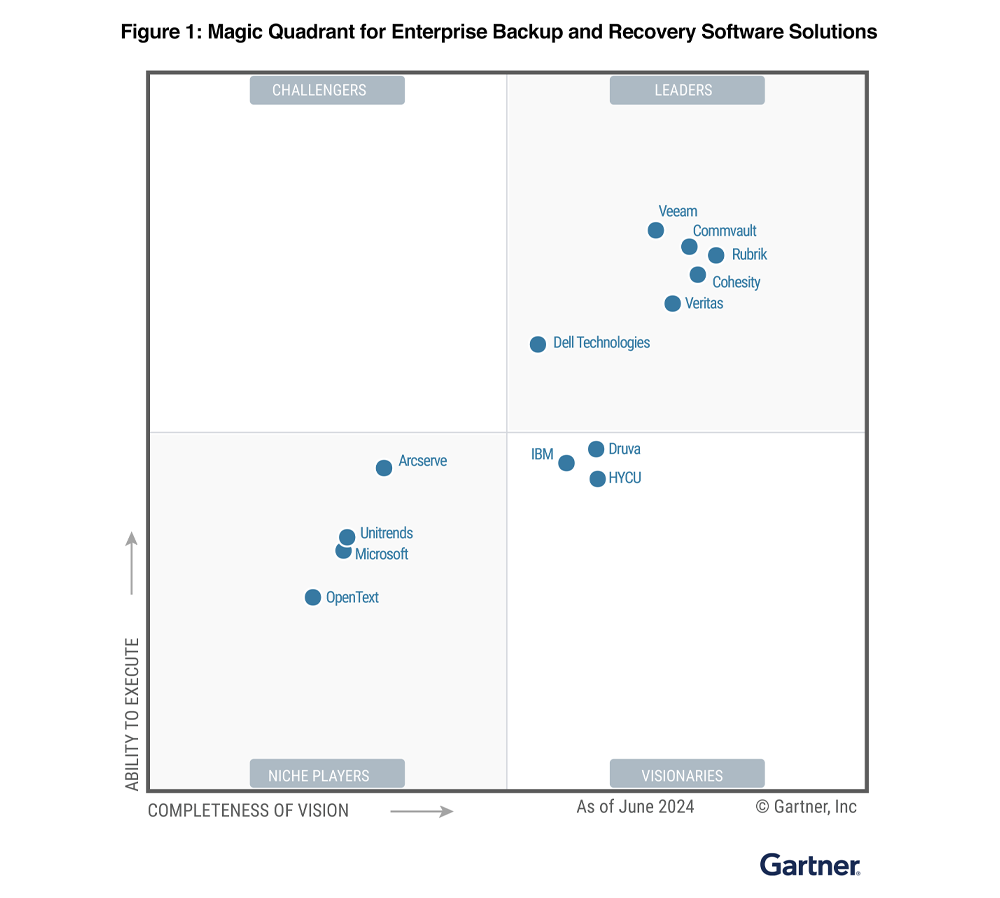

Gartner® Magic Quadrant™ 2024 des solutions de sauvegarde et de restauration d’entreprise

5 fois Leader, en tête sur l'axe Vision. Rubrik s'engage année après année pour la sécurité des données et votre cyber-résilience.

Localiser le logiciel malveillant

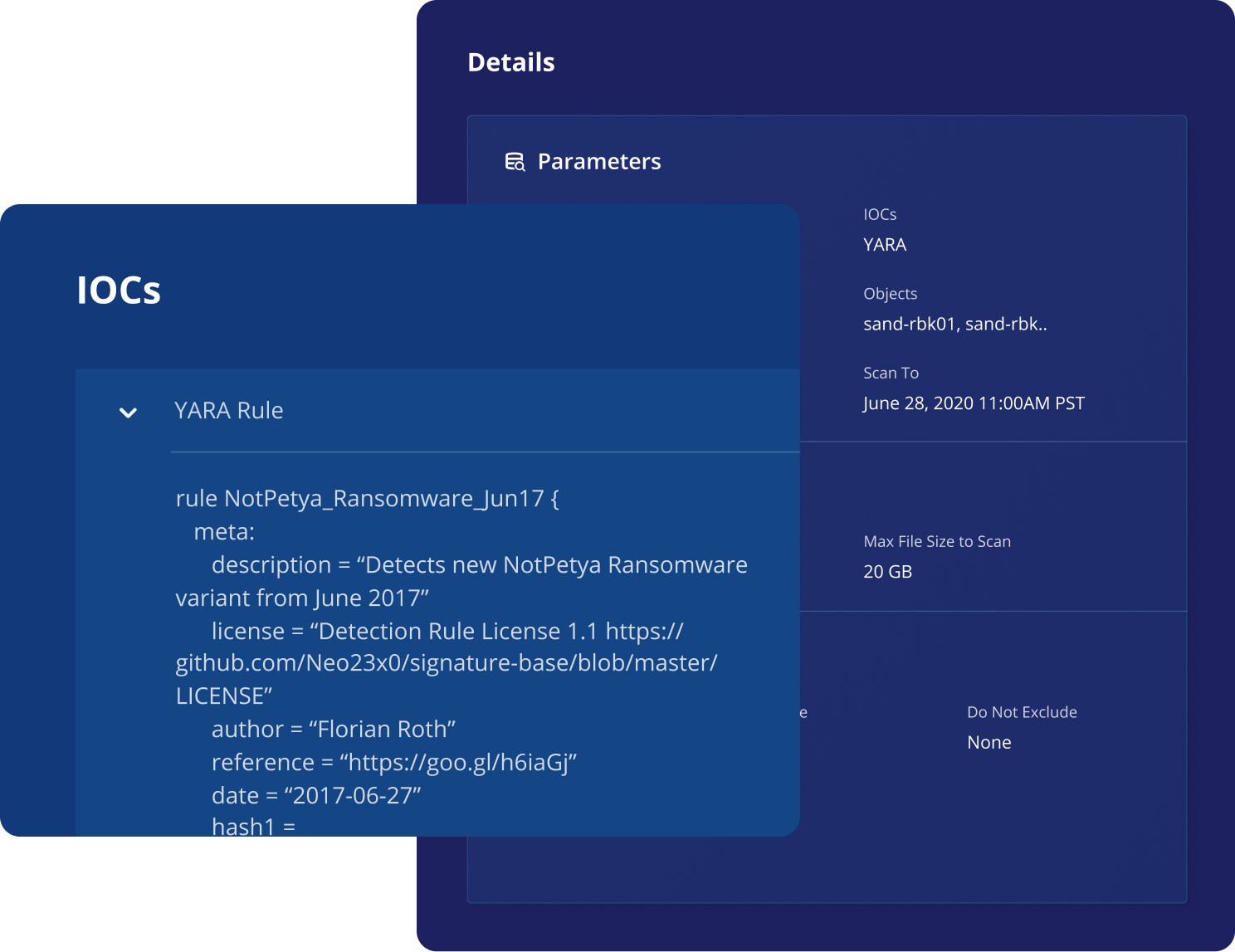

Analysez les sauvegardes à partir de modèles, de hachages de fichiers et de règles YARA afin de détecter les principaux indicateurs de violation sur l’ensemble des objets sauvegardés.

Établir un point de reprise sûr

Analysez une séquence temporelle de snapshots de sauvegarde afin d’identifier un snapshot potentiellement préservé.

Documenter les preuves pour les enquêteurs

Exploitez les informations des analyses IOC pour fournir des éléments au cours des enquêtes informatiques internes et externes.

La reprise après une attaque par ransomware pour les nuls

Apprenez à élaborer un plan de reprise suffisamment robuste pour garantir la sécurité de votre entreprise.

Plan complet de récupération après une attaque de ransomware

Découvrez les bonnes pratiques du secteur pour la création d’un plan de récupération après une attaque de ransomware : préparation, planification, maîtrise, récupération des données et réparation.

Préparer et récupérer les données après une attaque de ransomware

Découvrez les bonnes pratiques pour planifier, identifier et remédier aux attaques de ransomware. Restaurez rapidement et efficacement vos données afin de minimiser les dommages causés à votre entreprise.

Vous êtes prêt à vous lancer?

Assistez à une démo de la plateforme Rubrik Zero Trust Data Security réalisée par un de nos experts techniques.