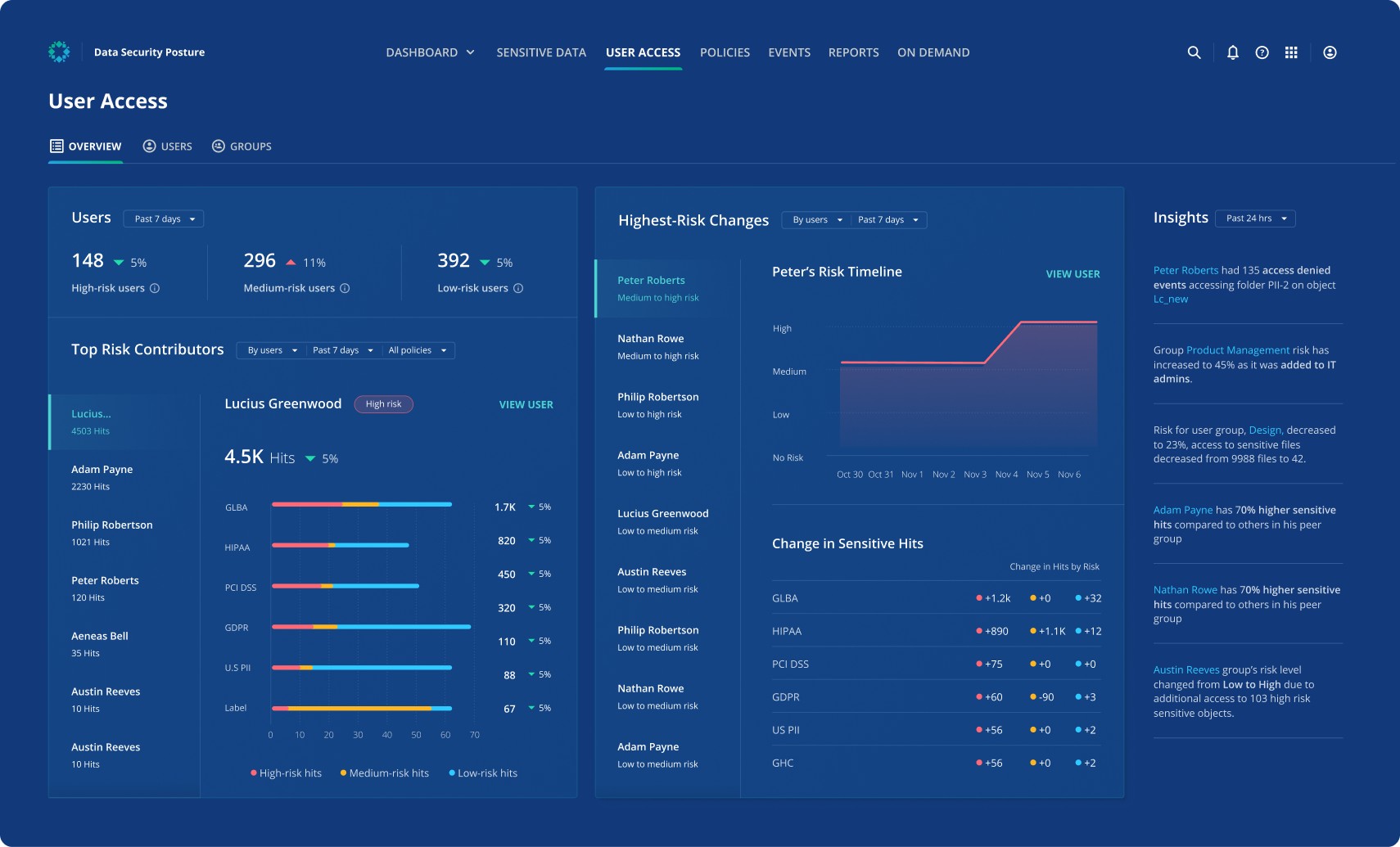

Accès des utilisateurs

Réduire le risque d’exposition en amont

Réduisez le risque d’exposition de vos données en identifiant et en limitant les personnes autorisées à accéder aux données sensibles.

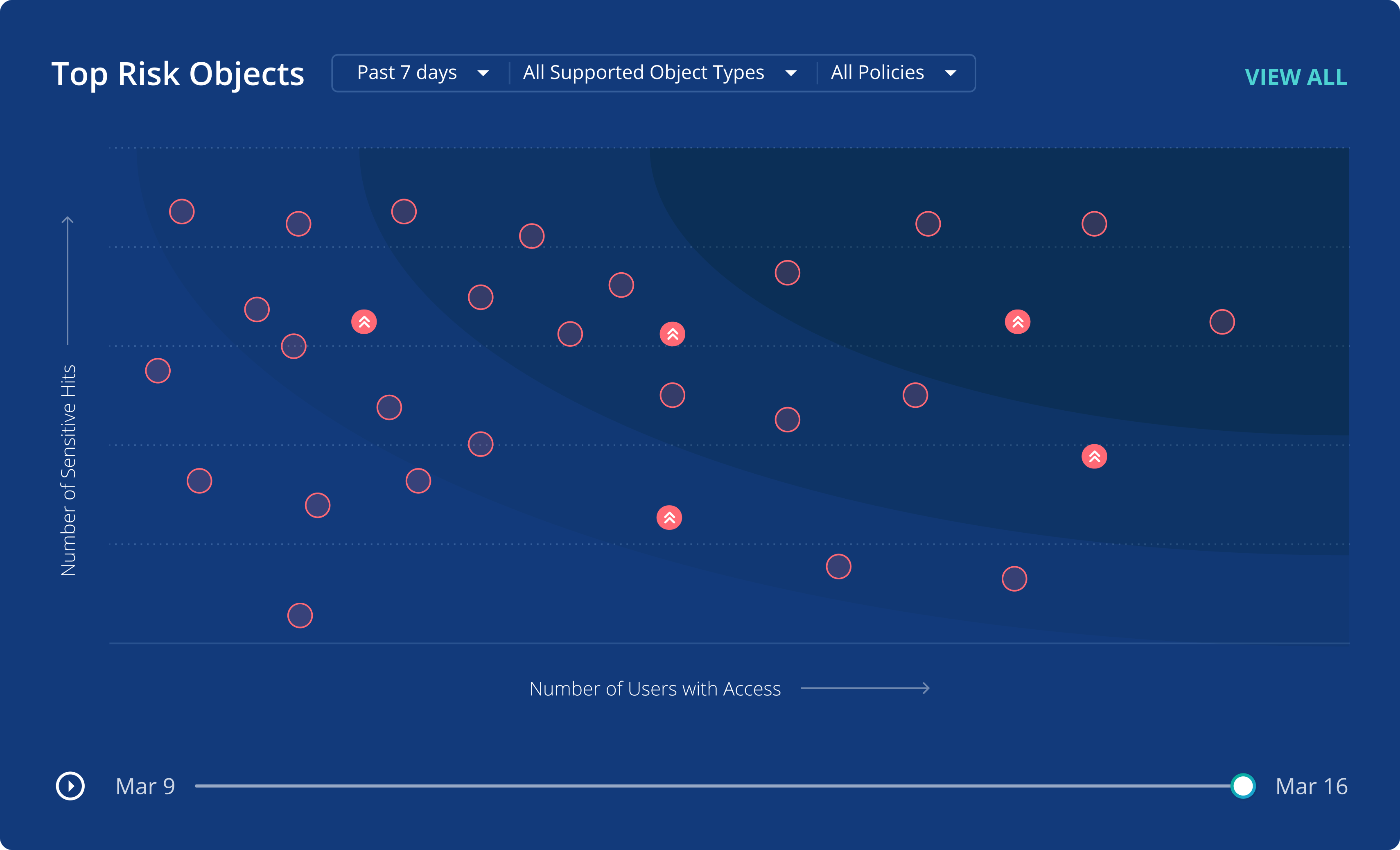

Évaluer le risque d’accès illégitime aux données

Le manque de visibilité sur les autorisations d’accès aux données peut augmenter le risque d’exposer vos données sensibles à des menaces. Avec User Access, vous pouvez identifier et corriger en amont les risques d’exposition de vos données.

Réduire les risques

Protégez vos données contre les risques d’exfiltration.

Réagir plus rapidement aux incidents

Identifiez rapidement les utilisateurs qui ont eu accès aux données corrompues.

Entreprendre des analyses sans agents

Finis la surcharge de travail et les impacts sur la production.

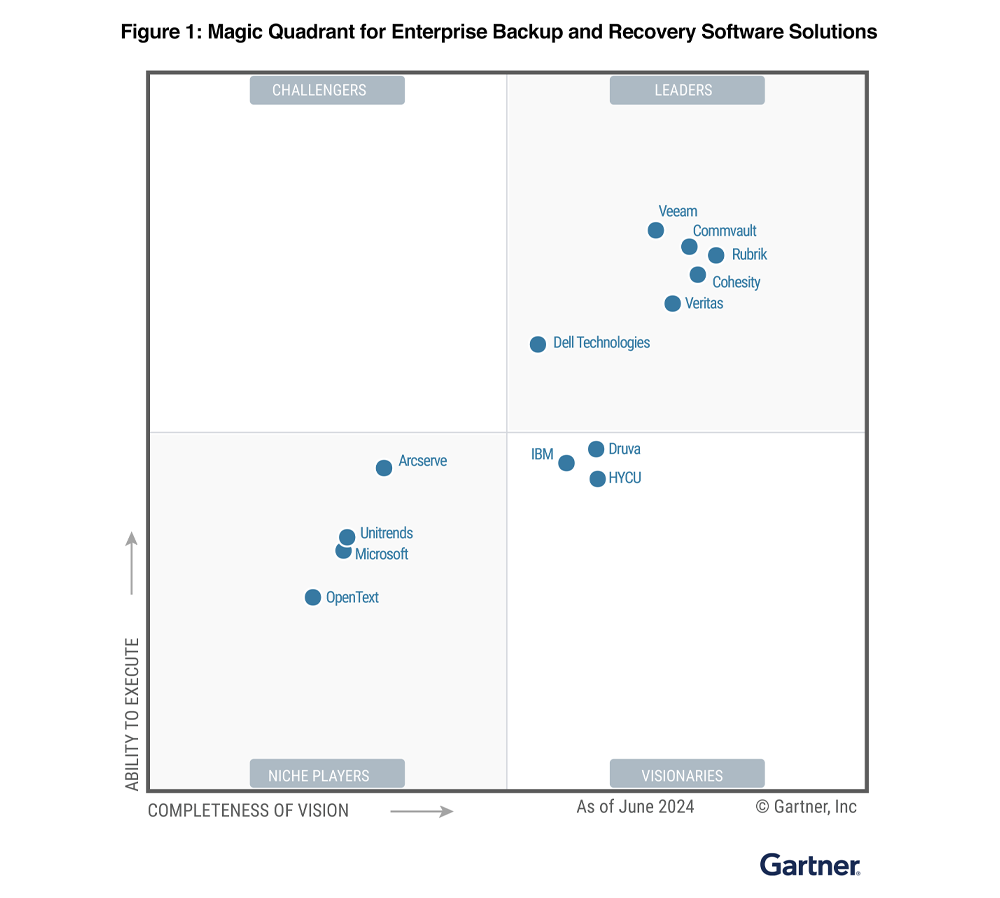

Gartner® Magic Quadrant™ 2024 des solutions de sauvegarde et de restauration d’entreprise

5 fois Leader, en tête sur l'axe Vision. Rubrik s'engage année après année pour la sécurité des données et votre cyber-résilience.

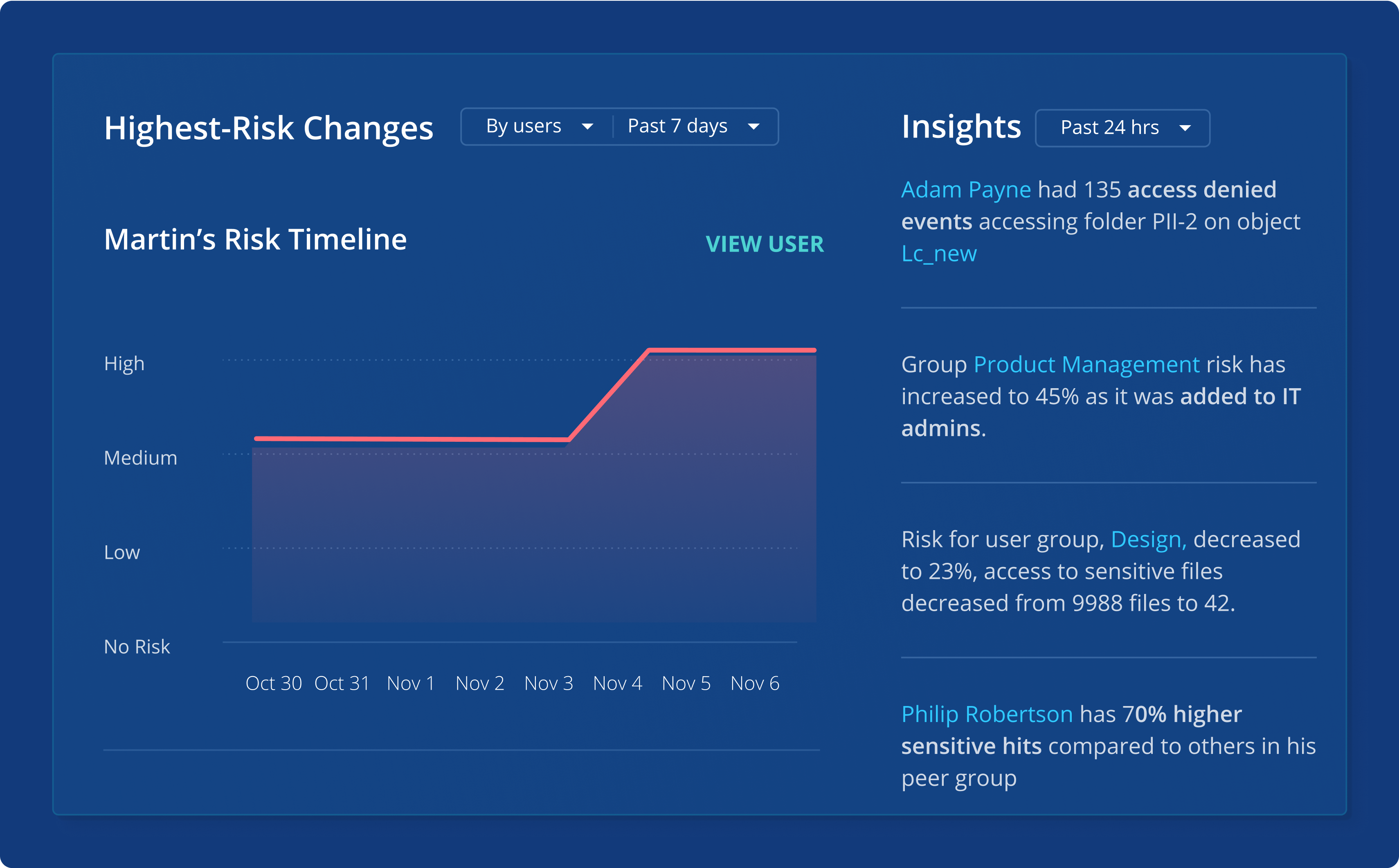

Empêcher les accès illégitimes

Réduisez le risque d’exposition de vos données en limitant l’accès aux données sensibles aux utilisateurs qualifiés.

Accélérer la réponse aux incidents

Exploitez des renseignements sur l’accès aux données critiques afin d’entreprendre plus rapidement des mesures correctives.

Simplifier l’analyse des accès utilisateur

Réduisez le risque d’exposition de vos données et raccourcissez vos délais de réponse grâce à un déploiement sans agent.

Se préparer et récupérer les données après une attaque de ransomware avec Rubrik

Ce guide présente la stratégie Rubrik Zero Trust Data Security et explique comment ses capacités intégrée protègent les données contre les ransomware. Vous découvrirez également comment déployer des bonnes pratiques qui complexifient la tâche aux cybercriminels.

Gartner® Magic Quadrant™ 2024 des solutions de sauvegarde et de restauration d’entreprise

Pour la 5e année consécutive, Rubrik se classe parmi les Leaders du Gartner® Magic Quadrant™ des solutions de sauvegarde et de restauration d’entreprise, arrivant même en tête sur l’axe Vision.

La gestion des données dans le cloud pour les nuls

Découvrez comment bénéficier des fonctionnalités de sauvegarde, restauration, analyse et conformité sécurisées pour tous vos datacenters et clouds. Le tout grâce à une plateforme unique.

Vous êtes prêt à vous lancer?

Assistez à une démo de la plateforme Rubrik Zero Trust Data Security réalisée par un de nos experts techniques.