組織の重要データの安全確保プロセスはしばしば不安定になります。チームは最初にデータのアクセス制御リスト(ACL)を設定して、アクセスする必要がある人のみがアクセスできるようにしますが、状況は変化します。入社や退職があり、部署異動もある中で、構成ドリフトが発生します。状況の変化に際して、ACLの更新が忘れられたり、見落とされたりして、機密データへのアクセスが、実際はまったく必要のないユーザーやグループに無防備に許可されたままになっているのです。

多くのランサムウェア攻撃は侵害されたユーザーアカウントによるものであり、組織は機密データの場所、機密データの種類、外に出た機密データの量を把握しておくことが極めて重要です。2022年のRubrikの調査によれば、一般的な組織には機密データを含むファイルが56万2301個あり、それらのファイルに2488万1378件の機密データが保存されています。

ここで押さえておきたいもうひとつの重要な点は、組織は機密情報に誰がアクセスできるのか、そして、そのアクセス設定は時間と共にどのように変化したのかを把握しておかなければならないという点です。そうしてはじめて、その企業はデータの安全を確保するためのプロアクティブな措置を講じることができます。

ユーザーアクセス解析について

Rubrikによる機密データの監視と管理は長い間、機密情報の分類、データの種類の提示、環境内の機密データの保存先などに関するインサイトを提供してきました。今回、Rubrik Security Cloud内にインサイトの新しい層を追加できることになりました。これにより、お客様は機密データに誰がアクセスできるのかを確実に把握することができます。同時に機密データの全体像と個々の漏洩リスクも提示します。

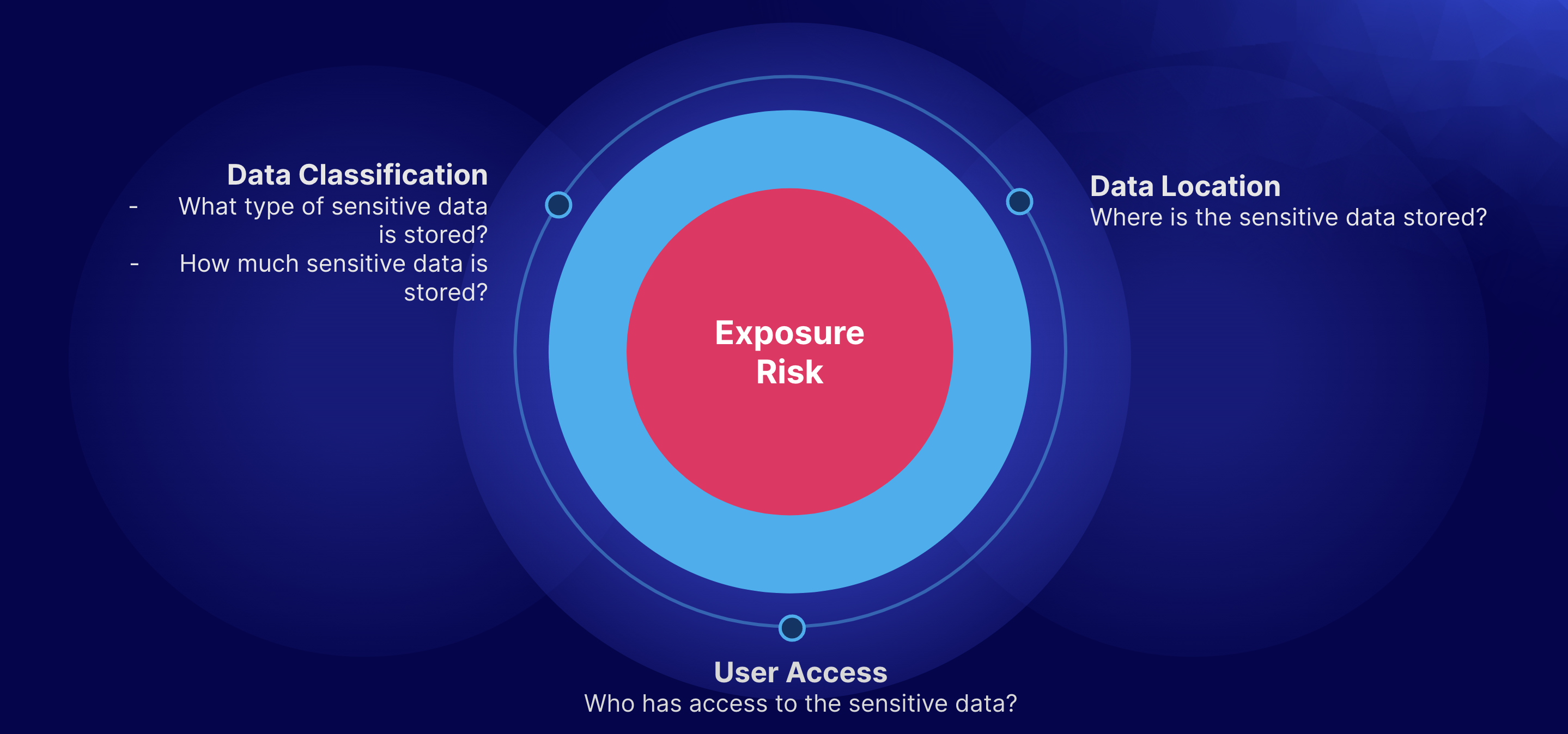

Rubrikによる機密データの監視と管理と連携して、機密データに誰がアクセスできるか(個人ユーザーであれグループであれ)を正確に提示することで、ユーザーアクセス解析は漏洩リスク対策の三本柱を完成させることになります。これにより、組織はACLを適切に設定し、アクセス権を持つべき人にのみデータへのアクセスを許可するという重要でプロアクティブな措置を講じることができるようになります。基本的に、過剰にアクセス権が付与された侵害されたユーザーアカウントによるサイバー攻撃が発生した場合に、攻撃の影響を最小限にとどめることができます。

ユーザーアクセス解析はリスク計算に基づいて行われます。企業がアナライザにリスクレベルを設定できるようにすることで、Rubrikが事前設定した機密データアナライザを事業目標に合わせて調節することができます。たとえば、PCIデータを解析するアナライザは、その確かな重要性から、高リスクに設定されている可能性があります。一方でIPアドレスを解析するアナライザは、それも重要であるとはいえ、より低いリスクレベルに設定される可能性が高いでしょう。機密情報の解析において、Rubrikはこれらの定義済みのリスクレベルを取り込み、ファイルリスク、オブジェクトリスク、ユーザーリスクの3つの異なるレンズを通してリスク分析を行います。それぞれについて、見ていきましょう。

ファイルリスク - ファイルリスクはファイル自体に合致するアナライザのリスクのレベルによって決められます。高いリスク設定のアナライザからのヒットがファイルに含まれていれば、高リスクファイルとみなされます。中リスクや低リスクについても同様です。

オブジェクトリスク - ファイルリスクはその後、オブジェクトリスク全体に影響します - オブジェクトまたはワークロードに高リスクとしてラベル付けされたファイルが含まれていれば、そのオブジェクト自体も高リスクとなります。こちらも、中リスクや低リスクについても同様です。

ユーザーリスク - ユーザーリスクは、ユーザーがアクセスできるファイルの種類とその関連リスクの分析によって計算されます。ユーザーが高リスクファイルにアクセスできる場合、そのユーザーは高リスクユーザーとみなされます。中リスクや低リスクについても同様です。

機密情報にアクセスできるユーザーをシンプルに提示し、多種多様なリスク分析を行ってUIに表示するだけでなく、ユーザーアクセス解析ではアクセス状況が時の経過とともにどのように変化したかについてのレポートも作成できます。例として、上の画像を見てみましょう。Jeffというユーザーが高リスクユーザーとされていることがわかります。そして、Jeffのリスク状態が変化した正確な時期もわかります。さらには、リスクが上がった期間にほかにどのようなことが起きたのかを示唆する重要な情報も表示されています。この場合、JeffはADグループの「Payroll Dump」に追加され、高リスクファイルにアクセスできるようになりました。そのため、Jeffの全般的なリスクが上がったのです。この措置が望ましいものではなかった場合、プロアクティブに対処し、過剰なアクセス付与とならないよう、このADグループからJeffを外すことができます。

ユーザーアクセスアクティビティでは、機密データアクセスの可視化、リスク計算、データと関連リスクに関する変化の追跡によって、プロアクティブなデータリスク管理を行うことができます。ユーザーアクセスアクティビティは、分析を利用して、機密データにアクセスできるユーザーとグループを特定してランク付けし、管理者が機密データを守るために適切な措置を講じることができるようにします。また、機密データの調査とユーザーアクセスの判定に関わるプロセス全体は、本質的に環境全体の目録であるバックアップデータ上で行われることになります。本番環境には大きな負荷となるエージェントを置かず、本番環境に影響を与えることがないようにします。考えてみてください、誰でも近づける玄関先に貴重品を置きっぱなしにはしないでしょう。それなら、どうしてデータを放置したままにしておけるでしょうか。

適切な制御の回復に向けて

ゼロトラストデータセキュリティのすばらしい進化についてや、誰が機密情報にアクセスできるかを調査する方法について、多彩な情報をご案内します。Rubrikの年次ユーザーカンファレンスであるForwardにぜひご参加ください。Forwardの参加登録はこちら。

免責条項:本文書で言及している未公開のサービスや機能は現時点では利用できません。公開時期等はRubrikの単独の裁量により決定され、予定どおりに一般公開されない可能性も公開が中止される場合もあります。ここで言及されるいかなるサービスや機能もRubrikが今後の提供を約束するものではなく、その責任や義務を意味せず、いかなる契約にも含まれません。現在一般公開されているサービスや機能に基づいて、購入の意思決定を行うようにしてください。